第一步:点击官网右上角免费注册按钮

第二 步:填写注册信息

第三步:点击页面下方立即注册完成注册,注册页面右上角有快捷登陆,已经注册完毕的用户,也可以直接点击快捷登陆,输入用户名,密码登陆。

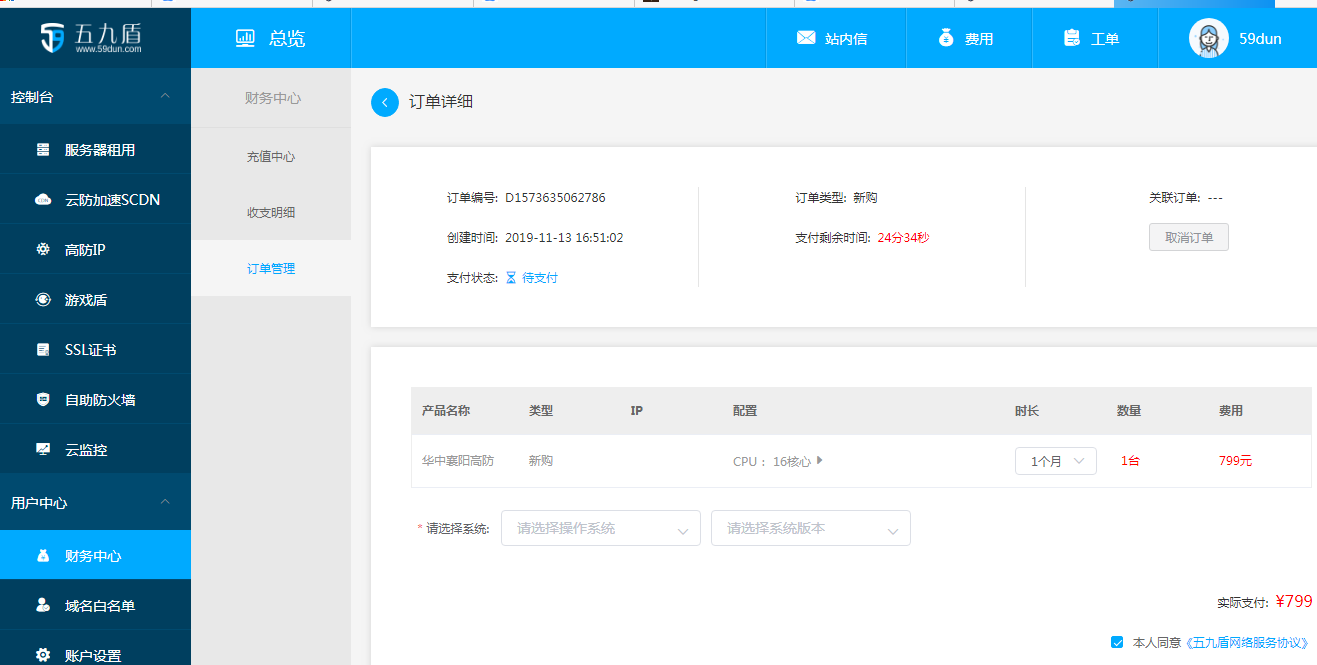

第一步:登陆用户后台,点击财务中心

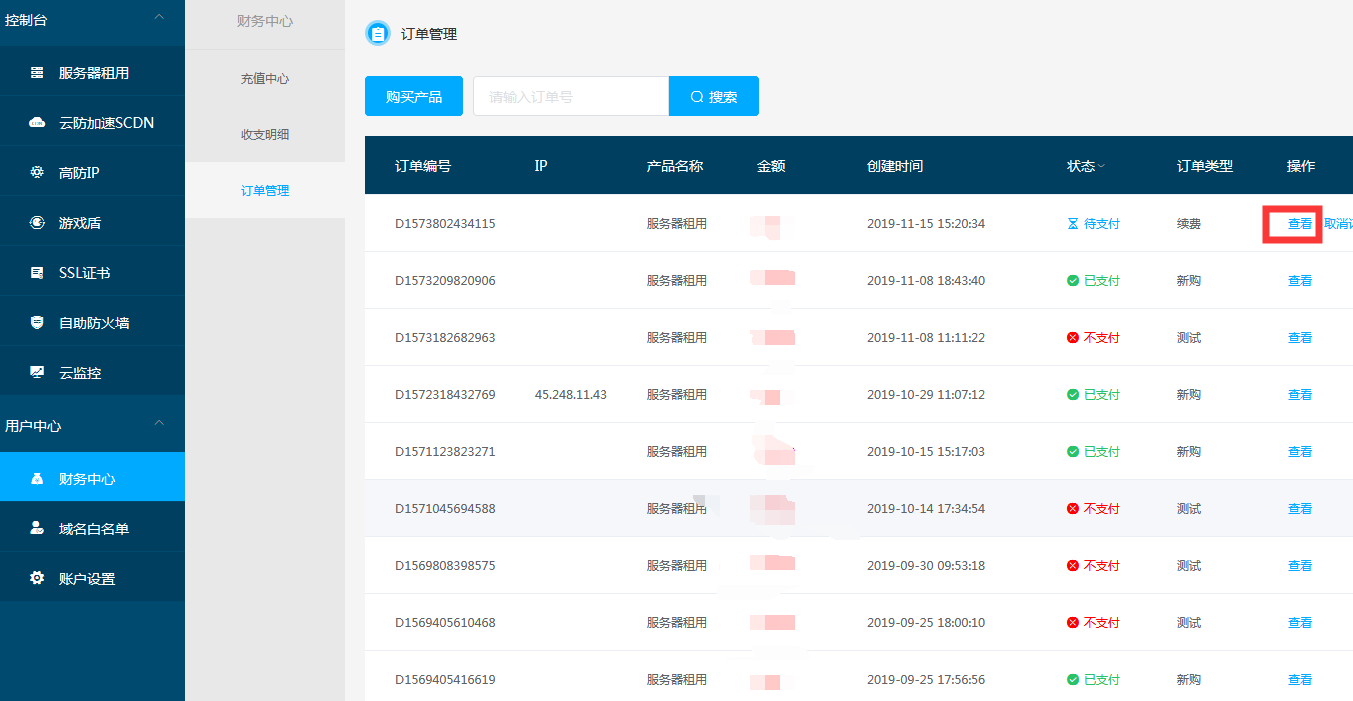

第二步:充值完余额后,亦可在订单管理处找到之前加购的信息

第三步:在需要付款购买的订单旁点击查看

第四步:勾选需要安装的系统和版本后点击右下方确认支付即可!

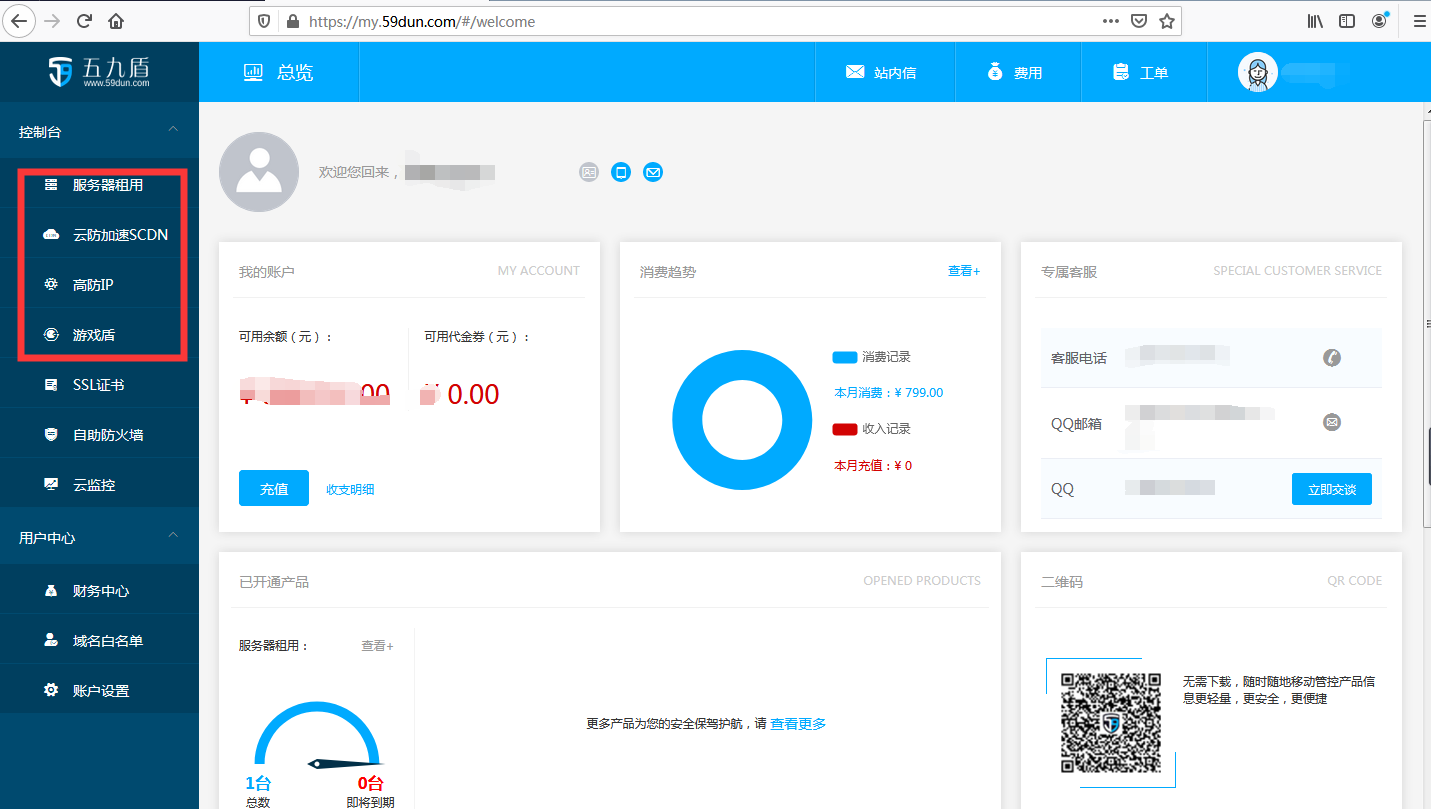

首先先跟随小编一起登陆进入后台,打开官网----点击登录----登录成功后,点击控制台。就可以进入用户管理平台了。

接下来我们就可以看到控制台总览界面了,总览界面上共有七个版块,分别是:我的账户、消费趋势、专属客服、已开通产品、二维码、推荐产品、新闻公告。在总览界面左侧就是控制台(控制台您可以在前四项产品的类别管理选项中查找相应的订单,看到产品信息。)和用户中心导航栏了。

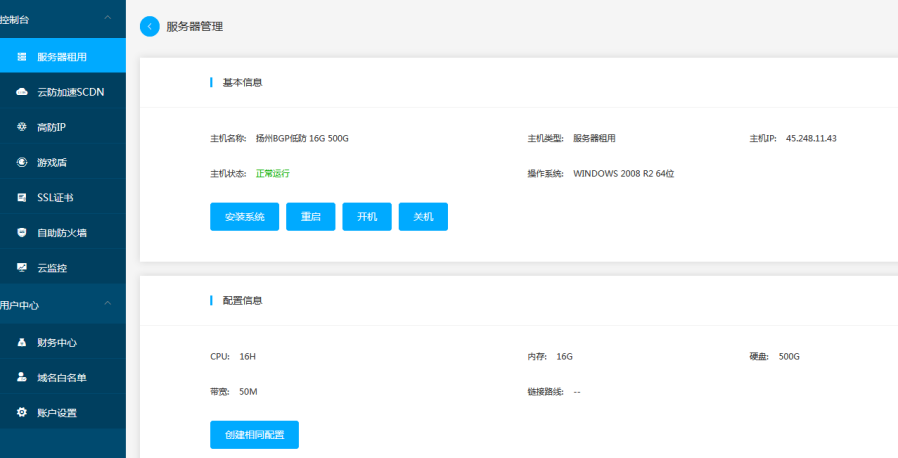

小编在这篇操作讲解中将以控制台前四种类别选项中的服务器租用选项为例,讲解一下如何进行已购服务器管理的相关操作。点击服务器租用,我们可以看到相关订单情况,在每个订单右侧均有续费、白名单、自助操作按钮。

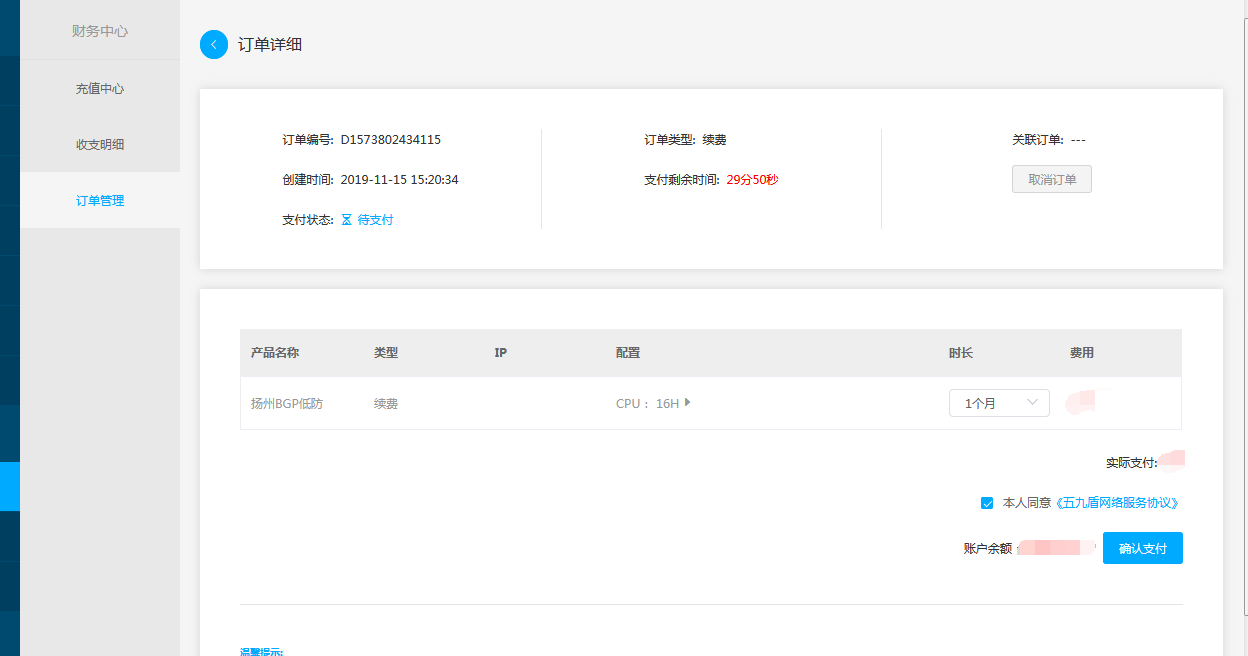

点击续费,即可立即跳转至财务中心--订单管理界面,核实好续费信息后确认支付后,即可续费。返回订单查看时,您可以看到到期时间将会有变化。如果到期机器较多时,您亦可以尝试批量续费功能。

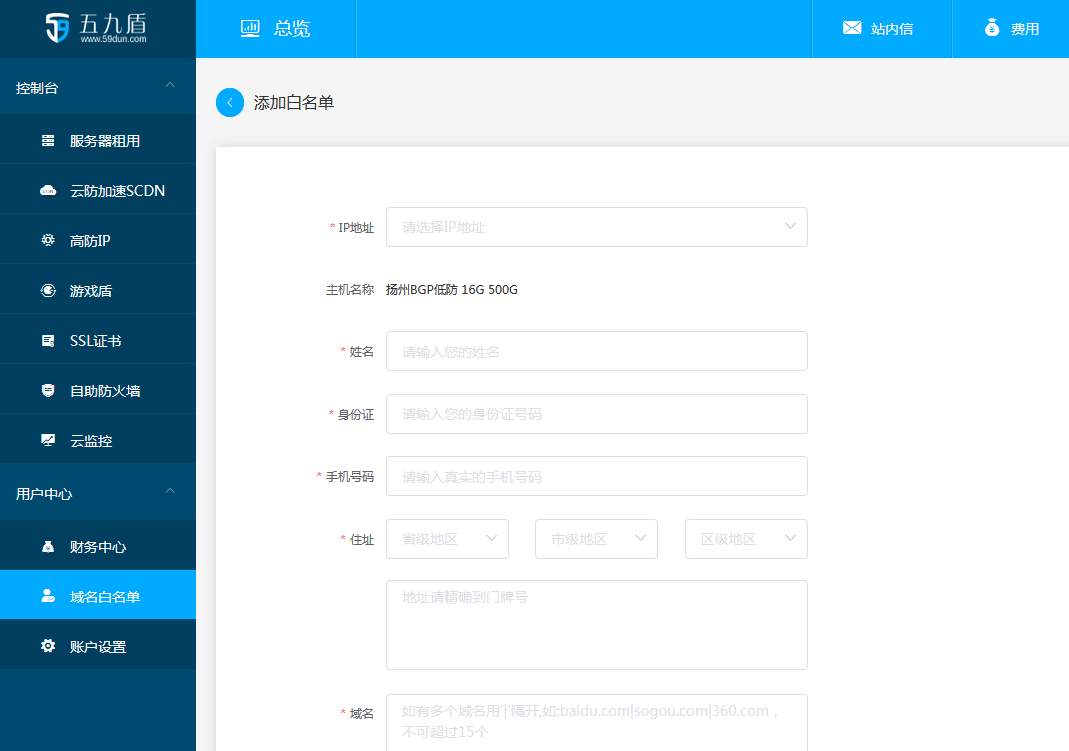

点击订单右侧白名单按钮时,页面会自动跳转至域名白名单--添加白名单处

点击自助操作,您可自行处理该机器的安装系统、重启开机关机等功能(远程信息上会显示您的用户名和密码,故请注意好周边环境后操作较为合适。)

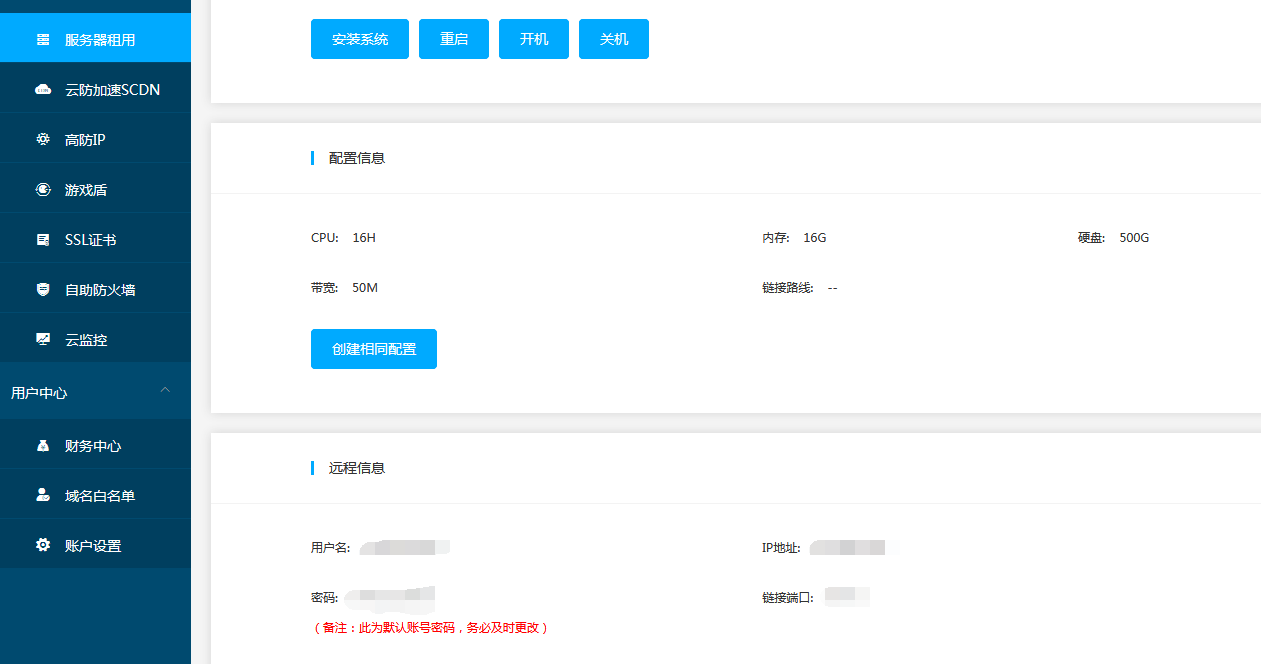

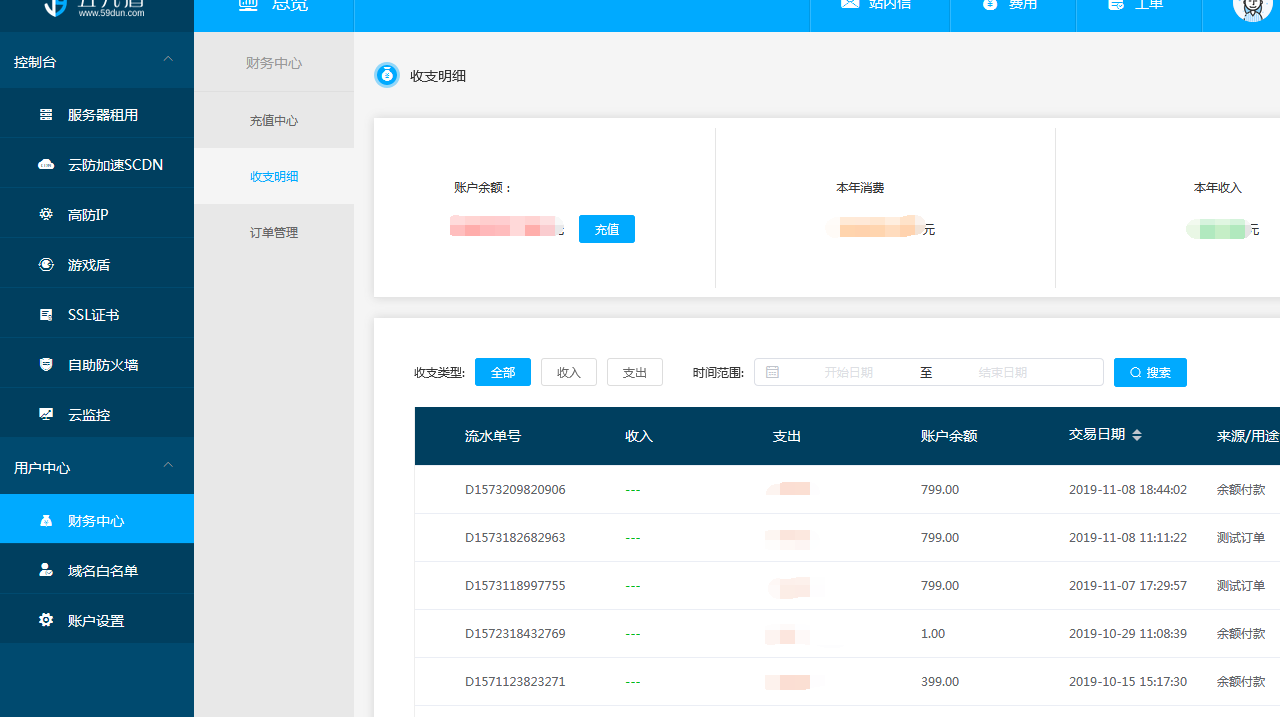

财务中心包含3大模块:充值中心、收支中心、订单管理。

充值中心用于用户余额充值操作,按照页面提示操作即可。

收支明细可以清晰的查看您之前的消费情况以及可用余额。

订单管理中,您可以做取消待支付订单的操作,如需进行待支付订单的交款,点击该订单右侧“查看”按钮即可跳转至支付界面。

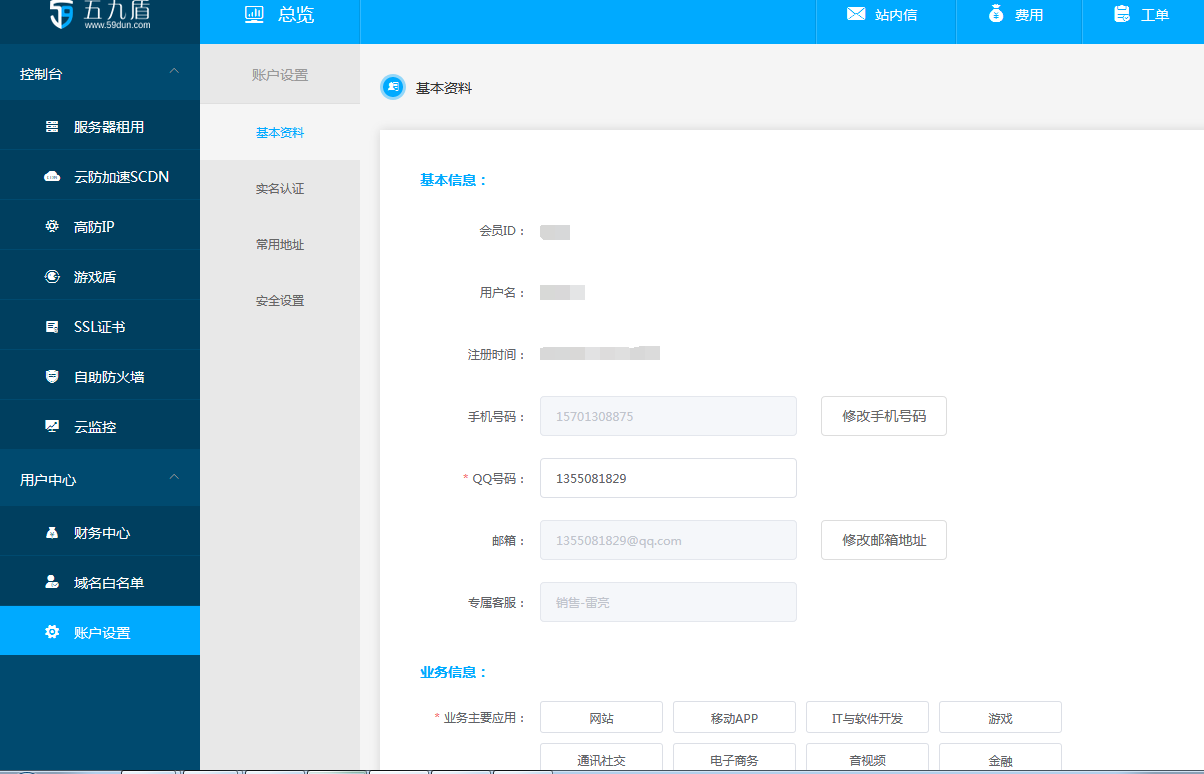

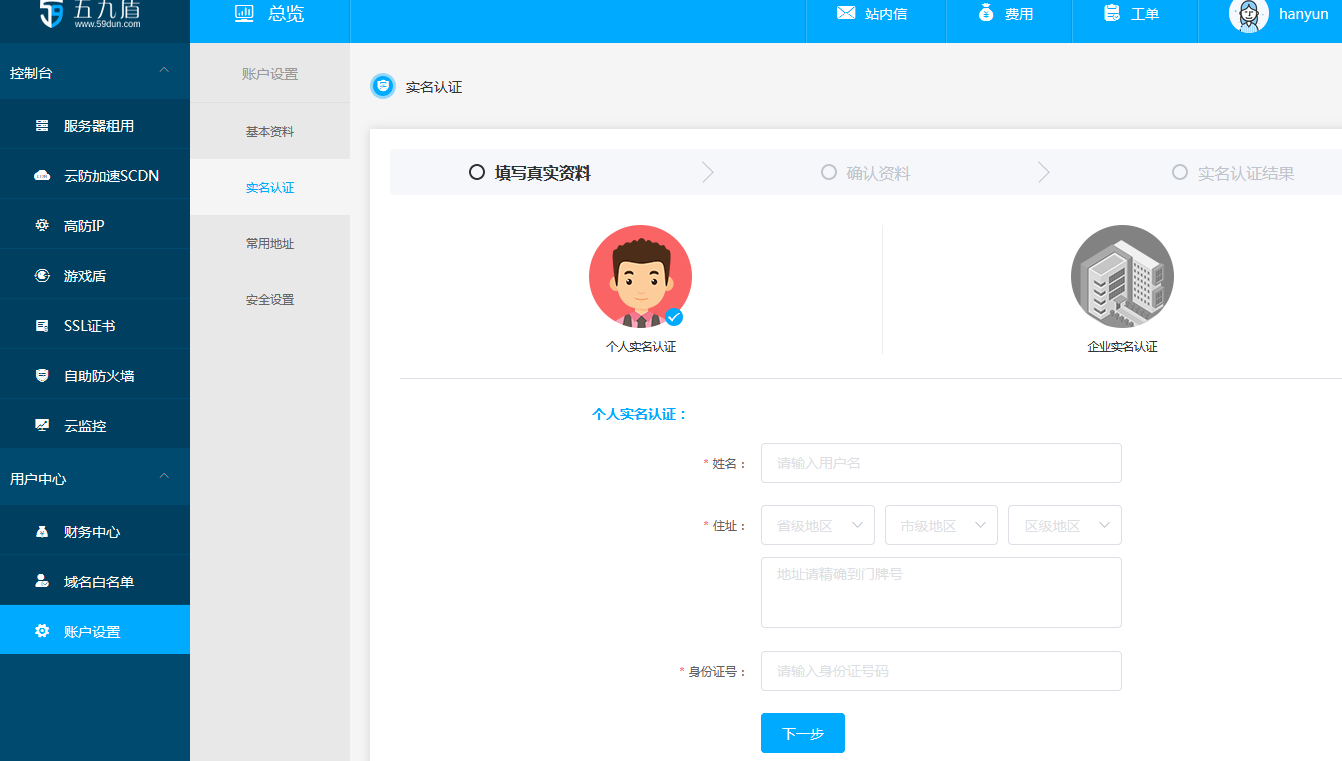

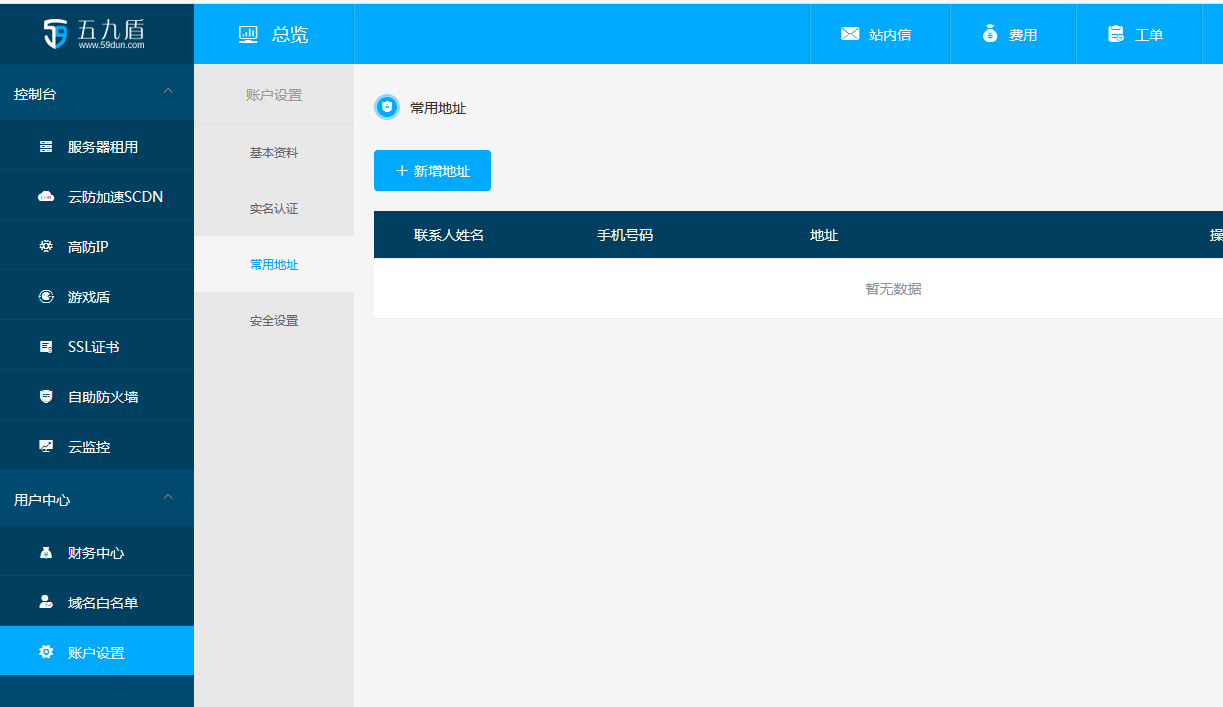

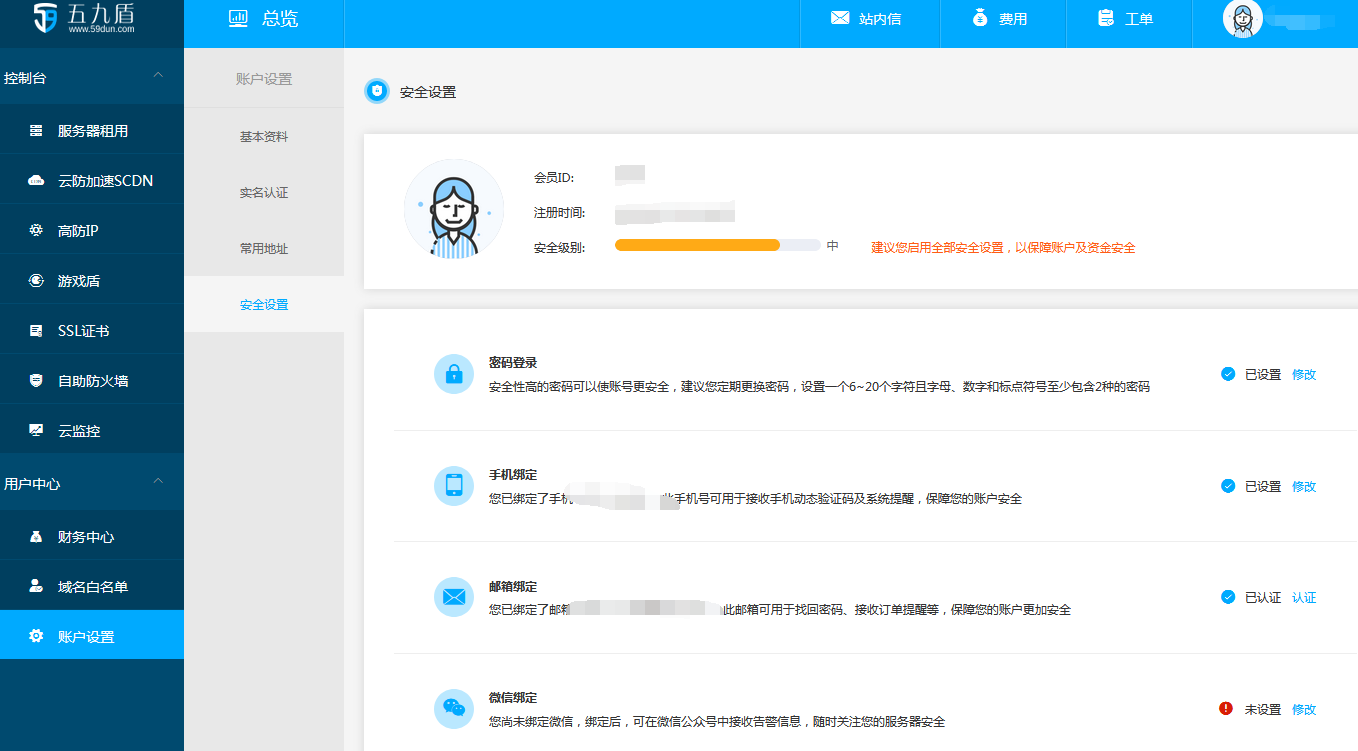

账户设置下分为基本资料、实名认证、常用地址、安全设置四项。

在基本资料界面上,用户可以查看自己目前的基本资料并进行相应修改。

实名认证界面,用户可以进行账号实名认证。

常用地址界面上,可根据您的意愿留下您的联系地址。

在安全设置界面,您可以进行登录密码、手机号、邮箱等重点信息的修改操作。

通过下面方法,可以有效抵挡arp攻击。

1.环境

centos6.4

2.执行

arping -U -I eth1 -s 118.192.1.20 118.192.1.1

说明:

eth1网卡的IP是118.192.1.20,118.192.1.1是网关地址,把上面命令放到rc.local 完成!

一、什么是肉鸡攻击:

肉鸡就是被黑客攻击和入侵,在电脑里面放入了病毒和木马之类的后门程序,拥有管理权限的远程电脑,受入侵者控制的远程电脑。

被肉鸡或ARP攻击处理建议:

1、从系统级检查

(1)经常检查系统内用户情况,是否发现有可疑账号,检查administrators组里是否增加了未知账号。

(2)检查自己网站目录权限,尽量减少无关用户的权限。

(3)Windows主机的客户每月都要打系统补丁,每月的15日左右微软会发布补丁,请及时打补丁。

(4)建议关闭不需要的服务。

(5)建议关闭一些高危端口,比如135、139等等。

2、从程序上检查

(1)定期检查网站下有无可疑的可执行文件。

(2)避免使用无组件上传和第三方控件,如果使用第三方控件最好注意更新。

(3)定期备份自己的数据库和网站程序。

3、提交系统初始化

系统感染木马病毒或者被黑客入侵,系统文件损坏,通过常规方式无法修复,严重影响使用的。系统盘无重要数据,可直接选择重装系统;(重装系统,其它盘数据不受影响)

二、什么是DDoS攻击:

DDoS是英文Distributed Denial of Service的缩写,意即“分布式拒绝服务”,那么什么又是拒绝服务(Denial of Service)呢?可以这么理解,凡是能导致合法用户不能够访问正常网络服务的行为都算是拒绝服务攻击。也就是说拒绝服务攻击的目的非常明确,就是要阻止合法用户对正常网络资源的访问,从而达成攻击者不可告人的目的。虽然同样是拒绝服务攻击,但是DDoS和DOS还是有所不同,DDoS的攻击策略侧重于通过很多“僵尸主机”(被攻击者入侵过或可间接利用的主机)向受害主机发送大量看似合法的网络包,从而造成网络阻塞或服务器资源耗尽而导致拒绝服务,分布式拒绝服务攻击一旦被实施,攻击网络包就会犹如洪水般涌向受害主机,从而把合法用户的网络包淹没,导致合法用户无法正常访问服务器的网络资源,因此,拒绝服务攻击又被称之为“洪水式攻击”,常见的DDoS攻击手段有SYN Flood、ACK Flood、UDP Flood、ICMP Flood、TCP Flood、Connections Flood、Script Flood、Proxy Flood等;而DOS则侧重于通过对主机特定漏洞的利用攻击导致网络栈失效、系统崩溃、主机死机而无法提供正常的网络服务功能,从而造成拒绝服务,常见的DOS攻击手段有TearDrop、Land、Jolt、IGMP Nuker、Boink、Smurf、Bonk、OOB等。

DDoS攻击是发起大量的连接来访问您的网站,产生大量连接数以及流量,导致服务器负载过高以及带宽不足,不会影响您的网站数据。DDoS攻击具有一定的针对性,目前没有太好的解决办法,只能通过断网的形式让攻击源无法找到目标主机。

遭DoS攻击排查防范建议:

1、排查建议

(1)检查网站程序和服务器数据,是否存在漏洞,将可能被攻击的网站内容转出,避免同样的攻击再次出现。

(2)请观察是否是竞争对手恶意攻击,综合排查进行处理。

2、防范措施

(1)程序方面防范,建议在程序代码中进行zend、MD5等加密方式对自己的程序进行加密,避免程序上的漏洞导致被黑客植入木马病毒程序,最终让黑客趁虚而入针对此漏洞发起DoS攻击。

(2)主机安全防护措施的加强,建议不要使用默认的远程端口,并且服务器上所有的密码都要使用复杂的密码,比如远程密码、FTP密码、数据库密码等。简单的密码很容易被黑客破译最终将客户的主机当做肉鸡来对其他服务器发起DDoS攻击。

判断ARP攻击方法

一台服务器几乎所有网站打开网页HTML都被自动加上如的iframe代码,经检查程序、JS、CSS的时间都没有被修改。这种样式的代码,有的在头部,有的在尾部,部分杀毒软件打开会报毒,打开HTML或ASP、PHP页面,在源码中怎么也找不到这段代码。首先你可以随意建一个HTML文件上传到服务器,通过网站打开,如发现这个文件加入了iframe代码那说明中招了。

第一种方法:检查IIS文档页脚

注意红框处,无特殊情况文档页脚是不会被启用的,如果看到这里勾选并指向了一个本地HTML文件,可以打开指向本地文件查看是否为木马病毒代码。

第二种方法:检查MetaBase.xml文件

MetaBase.xml是IIS里的一个配置文件,位置是:C:\WINDOWS\system32\inetsrv\MetaBase.xml

检查是否被添加上如下一段代码:

--------------------------------------------------------------

AccessFlags="AccessRead | AccessScript"

AppFriendlyName="默认应用程序"

AppIsolated="2"

AppRoot="/LM/W3SVC/81120797/Root"

AuthFlags="AuthAnonymous | AuthNTLM"

DefaultDocFooter="FILE:C:\WINDOWS\system32\Com\iis.htm"

--------------------------------------------------------------

DefaultDocFooter=后面一般都是跟一个本地的文件,木马病毒就在这里了,把这段删除即可。

特别提示:MetaBase.xml无法直接修改,需要停止IIS服务才能修改,或者在IIS管理器中右击本地计算机--选择属性,勾选"允许直接编辑配置数据库",这样就可以在不停止IIS的情况下编辑metabase.xml文件。

第三种方法:检查ISAPI筛选器

目前这些DLL加载的文件,任何一款杀毒软件和杀木马软件还不能有效发现并杀掉。方法:打开IIS,右键点击网站,属性——找到ISAPI选项卡,检查下里面是否多了一些陌生的DLL文件。如果有陌生的DLL删除,重启IIS即可。

第四种方法:检查global.asa木马

先解释一下这个代码的作用:因为global.asa 文件是网站启动的文件,当一个网站被用户访问的时候,会执行Application_Start代码段的内容,当一个用户第一次访问时会执行Session_Start代码段的内容,所以此段代码的作用就是当访问的时候自动下载获取木马内容,上面遇到的就是跳转性作用的木马代码。global.asa木马一样平常不会影响网站的正常运行,黑客一样平常行使global.asa木马不是为了来破坏网站的运行,他们与网站黑链类似,一样平常是对网站的搜索引擎收录产生特别很是恶劣的影响。常体现为搜索引擎收录大量莫名其妙的网站题目,而这些题目绝对不是本身网站发布的内容,点击链接进入的依然是本网站的页面,但题目不同,点击百度快照发现百度提醒:“对不起,您所查看的网页不许可百度保存其快照,您可以直接访问某某网址”,这说明你的网站已经中招了!它的直接后果是网站在搜索引擎的排名降落或者彻底消散,紧张的还会让访问者在访问你的网站的时候电脑中毒!

global.asa这个文件一般是在根目录下的,属于系统文件只能在cmd命令下强制删除。如果自己不会删除的话可以找自己的空间商给你删除这个木马。

buntu查看尝试登录服务器的ip,一般用来查看攻击ip来源:

grep "Failed password for root" /var/log/auth.log | awk '{print $11}' | sort | uniq -c | sort -nr | more

centos查看尝试登录服务器的ip,一般用来查看攻击ip来源:

cat /var/log/secure | awk '/Failed/{print $(NF-3)}'| sort| uniq -c| awk '{print $2"="$1;}'

然后将以上ip加入/etc/hosts.deny 文件,格式:all:114.115.116.117

Linux 使用过程中,如果需要了解当前系统开放了哪些端口,及这些端口的关联进程和用户,可以通过 netstat 命令进行查询。

netstat 命令各参数说明如下:

-t:指明显示 TCP 端口

-u:指明显示 UDP 端口

-l:仅显示监听套接字

-p:显示进程标识符和程序名称,每一个套接字/端口都属于一个程序。

-n:不进行 DNS 轮询,显示 IP (可以加速操作)

常用的 netstat 命令组合

netstat -na

该命令将显示所有活动的网络连接。

同时,还可以结合使用 grep、wc、sort 等 linux 命令来分析系统中连接情况,查看连接数状况,判断服务器是否被攻击。

netstat -an | grep :80 | sort

显示所有 80 端口的网络连接并排序。这里的 80 端口是 http 端口,所以可以用来监控 web 服务。如果看到同一个 IP 有大量连接,则判定该 IP 疑似存在单点流量攻击行为。

netstat -n -p|grep SYN_REC | wc -l

统计当前服务器有多少个活动的 SYNC_REC 连接数。正常来说这个值很小(小于 5)。

说明:当有 DDos 攻击或时,该值可能会非常高。但有些并发很高的服务器,该值也确实很高,因此该很高并不能说明一定是被攻击所致。

netstat -n -p | grep SYN_REC | sort -u

列出所有连接过的 IP 地址。

netstat -n -p | grep SYN_REC | awk '{print $5}' | awk -F: '{print $1}'

列出所有发送 SYN_REC 连接节点的 IP 地址。

netstat -ntu | awk '{print $5}' | cut -d: -f1 | sort | uniq -c | sort -n

计算每个主机连接到本机的连接数。

netstat -anp |grep 'tcp|udp' | awk '{print $5}' | cut -d: -f1 | sort | uniq -c | sort -n

列出所有连接到本机的 UDP 或者 TCP 连接的 IP 数量。

netstat -ntu | grep ESTAB | awk '{print $5}' | cut -d: -f1 | sort | uniq -c | sort -nr

检查 ESTABLISHED 连接并且列出每个 IP 地址的连接数量。

netstat -plan|grep :80|awk {'print $5'}|cut -d: -f 1|sort|uniq -c|sort -nk 1

列出所有连接到本机 80 端口的 IP 地址及其连接数。80 端口一般是用来处理 HTTP 网页请求。

netstat -antp | awk '$4 ~ /:80$/ {print $4" "$5}' | awk '{print $2}'|awk -F : {'print $1'} | uniq -c | sort -nr | head -n 10

显示连接到 80 端口连接数排名前 10 的 IP,并显示每个 IP 的连接数。如果看到同一个 IP 有大量连接,则判定该 IP 疑似存在单点流量攻击行为。

如何停止端口占用

可以通过如下步骤来停止端口占用:

1.查找端口占用的进程

使用如下命令来查看(以查看9000端口为例):netstat -antp | grep 9000

示例输出: